1/67 (OT) ประจำวันศุกร์ที่ 3 พฤษภาคม 2567

รัฐบาลสหรัฐฯ กำลังแจ้งเตือนว่า hacktivists ซึ่งเป็นกลุ่มแฮกเกอร์มืออาชีพของรัสเซีย กำลังมุ่งเป้าและทำการเจาะระบบเทคโนโลยีการปฏิบัติงาน (OT) ที่ไม่ปลอดภัย โดยมีจุดประสงค์เพื่อโจมตีและขัดขวางการดำเนินงานระบบโครงสร้างพื้นฐานที่สำคัญ โดยคำแนะนำดังกล่าวมาจากหน่วยงานของรัฐบาลสหรัฐฯ 6 แห่ง รวมถึง CISA, FBI, NSA, EPA, DOE, USDA และ FDA ตลอดจนศูนย์แบ่งปันและวิเคราะห์ข้อมูลหลายรัฐ (MS-ISAC) ศูนย์ความปลอดภัยทางไซเบอร์ของแคนาดา ( CCCS) และศูนย์รักษาความปลอดภัยทางไซเบอร์แห่งชาติของสหราชอาณาจักร (NCSC-UK)

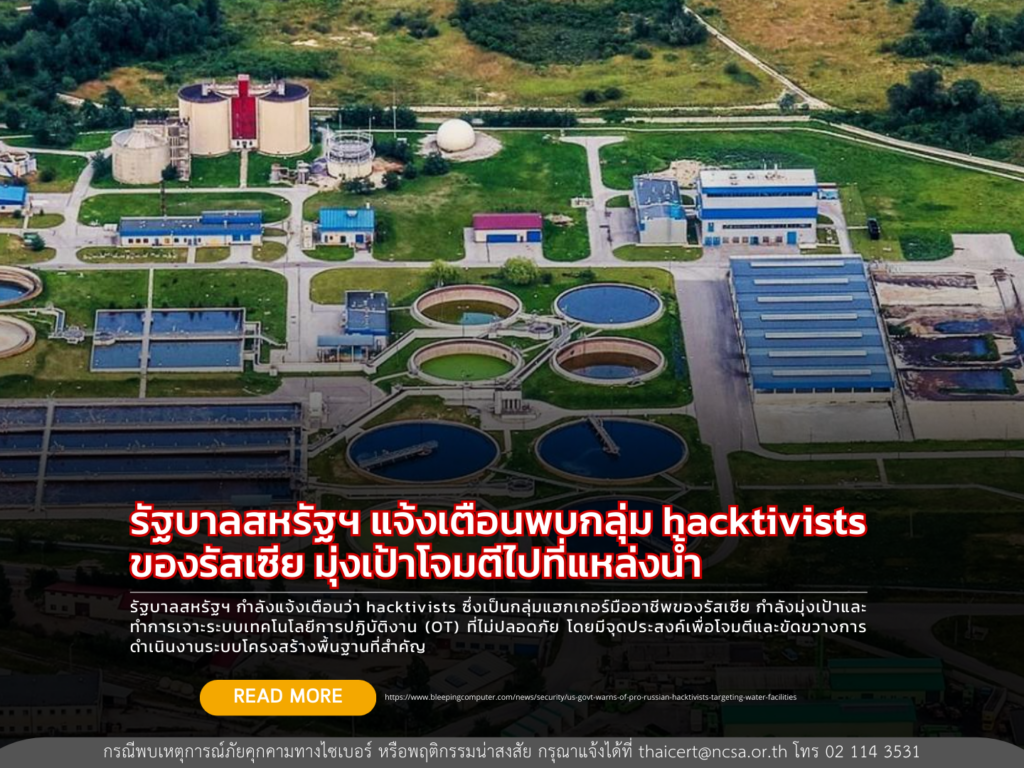

โดยอุปกรณ์ OT คือการผสมผสานระหว่างแพลตฟอร์มฮาร์ดแวร์และซอฟต์แวร์ที่ใช้ในการตรวจสอบและควบคุมกระบวนการหรือกิจกรรมการทำงานของการผลิตในระบบโครงสร้างพื้นฐานที่สำคัญ และอุตสาหกรรมอื่น ๆ ตัวอย่างเช่น โรงผลิตน้ำประปาใช้อุปกรณ์ OT เพื่อจัดการการบำบัดน้ำ การจ่ายน้ำ และควบคุมแรงดันเพื่อให้มีการส่งน้ำประปาที่ต่อเนื่องและปลอดภัย ซึ่งในคำแนะนำที่เผยแพร่นั้น รัฐบาลสหรัฐฯ เตือนว่ากลุ่ม hacktivists ของรัสเซีย กำหนดเป้าหมายไปที่อุปกรณ์ OT ที่ไม่ปลอดภัยและมีการกำหนดหรือการตั้งค่าที่ไม่ถูกต้องมาตั้งแต่ปี 2022 เพื่อขัดขวางการดำเนินงานหรือสร้างผลกระทบให้เกิดความเสียหาย รัฐบาลกล่าวว่าการโจมตีหลายครั้งเกินความจริง แต่การโจมตีเมื่อเร็ว ๆ นี้ บางส่วนในปี 2024 ทำให้เกิดการหยุดชะงักมากขึ้นเล็กน้อย โดยมี กลุ่ม hacktivists ของรัสเซีย ที่รู้จักกันในชื่อ Cyber Army of Russia อ้างว่าอยู่เบื้องหลังการโจมตีโรงงานบำบัดและแปรรูปน้ำในรัฐเท็กซัสและอินเดียนา รวมถึงระบบโครงสร้างพื้นฐานด้านน้ำในประเทศโปแลนด์และประเทศฝรั่งเศสอีกด้วย โดยโรงงานบำบัดน้ำในรัฐเท็กซัส ยืนยันว่าการโจมตีดังกล่าวทำให้น้ำที่อยู่ในถังกักเก็บล้นออกมา และโรงบำบัดน้ำเสียในรัฐอินเดียนา บอกว่าพวกเขาก็กำลังตกเป็นเป้าหมายของการโจมตีแต่ไม่ได้ถูกละเมิด

คำแนะนำเพื่อการบรรเทาการโจมตีบนอุปกรณ์ OT ได้เตือนว่าหน่วยงานของรัฐเคยเห็นกลุ่ม hacktivists เหล่านี้กำหนดเป้าหมายไปที่อุปกรณ์ OT ผ่านเทคนิคที่แตกต่างกัน โดยส่วนใหญ่ใช้ VNC ดังนี้

– การใช้โปรโตคอล VNC เพื่อเข้าถึง Human Machine Interfaces (HMI) และทำการเปลี่ยนแปลง OT พื้นฐาน VNC ใช้สำหรับการเข้าถึงอินเทอร์เฟซผู้ใช้แบบกราฟิกจากระยะไกล รวมถึง HMI ที่ควบคุมระบบ OT

– การใช้ประโยชน์จาก VNC Remote Frame Buffer Protocol เพื่อเข้าสู่ระบบ HMI เพื่อควบคุมระบบ OT

– การใช้ประโยชน์จาก VNC ผ่านพอร์ต 5900 เพื่อเข้าถึง HMI โดยใช้ข้อมูลประจำตัวเริ่มต้นและรหัสผ่านที่ไม่รัดกุมในบัญชีที่ไม่ได้รับการป้องกันโดยการรับรองความถูกต้องแบบหลายปัจจัย

เพื่อป้องกันการโจมตีเหล่านี้ คำแนะนำเสนอขั้นตอนต่างๆ มากมาย รวมถึงการวาง HMI ไว้ด้านหลังไฟร์วอลล์ การติดตั้ง VNC ที่แข็งแกร่งขึ้น การเปิดใช้งานการรับรองความถูกต้องแบบหลายปัจจัย การใช้การอัปเดตความปลอดภัยล่าสุด และการเปลี่ยนรหัสผ่านเริ่มต้น และการเพิ่มระดับความปลอดภัยโดยรวมของสภาพแวดล้อมไอที “NSA ขอแนะนำอย่างยิ่งให้ผู้ดูแลระบบ OT ขององค์กรโครงสร้างพื้นฐานที่สำคัญดำเนินการตามการบรรเทาผลกระทบที่ระบุไว้ในรายงานนี้ โดยเฉพาะอย่างยิ่งการเปลี่ยนรหัสผ่านเริ่มต้น เพื่อปรับปรุงมาตรการรักษาความปลอดภัยทางไซเบอร์ และลดความเสี่ยงของระบบต่อการกำหนดเป้าหมายประเภทนี้