08/67 (IT) ประจำวันอังคารที่ 7 มกราคม 2568

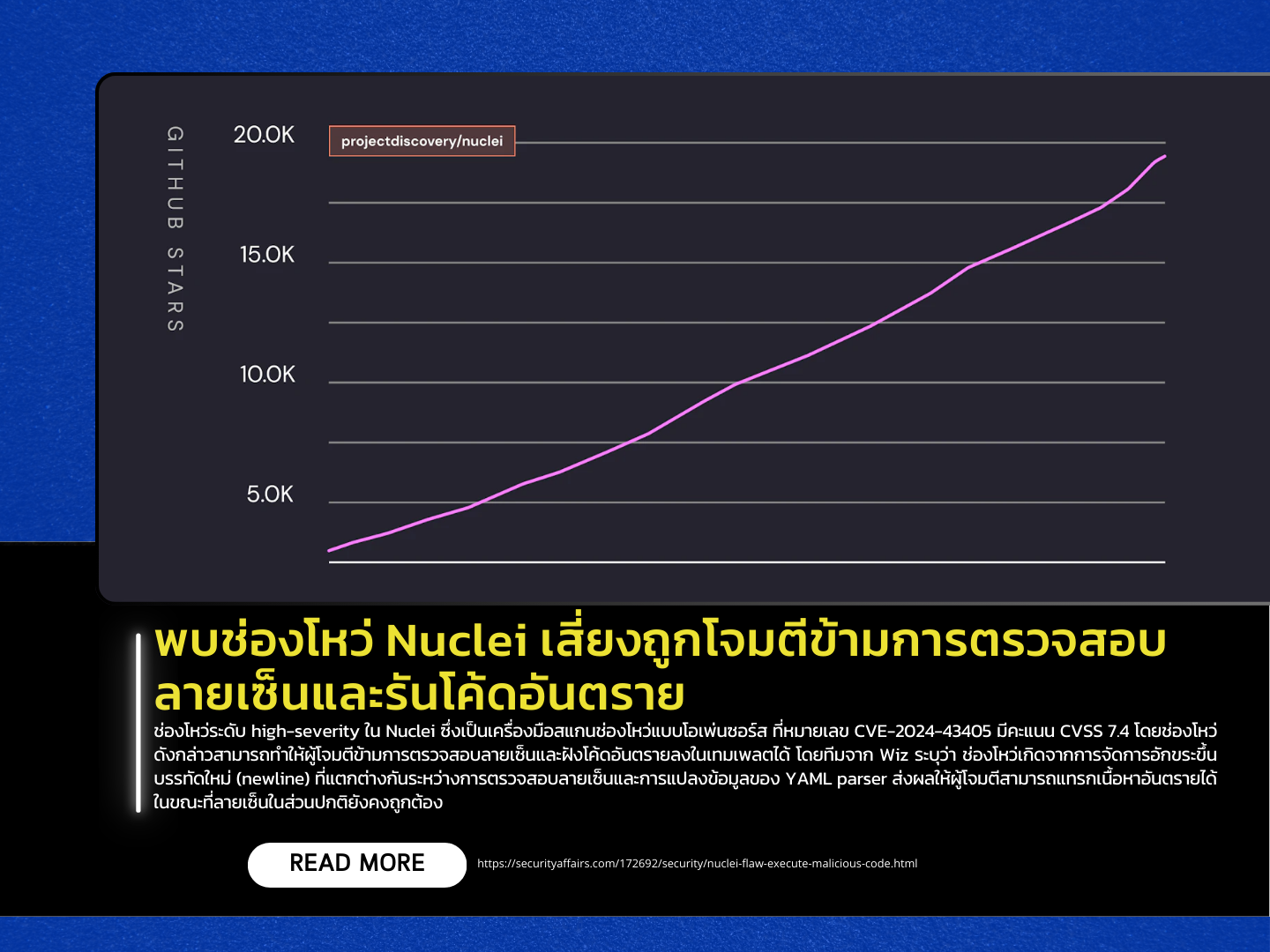

ช่องโหว่ระดับ high-severity ใน Nuclei ซึ่งเป็นเครื่องมือสแกนช่องโหว่แบบโอเพ่นซอร์ส ที่หมายเลข CVE-2024-43405 มีคะแนน CVSS 7.4 โดยช่องโหว่ดังกล่าวสามารถทำให้ผู้โจมตีข้ามการตรวจสอบลายเซ็นและฝังโค้ดอันตรายลงในเทมเพลตได้ โดยทีมจาก Wiz ระบุว่า ช่องโหว่เกิดจากการจัดการอักขระขึ้นบรรทัดใหม่ (newline) ที่แตกต่างกันระหว่างการตรวจสอบลายเซ็นและการแปลงข้อมูลของ YAML parser ส่งผลให้ผู้โจมตีสามารถแทรกเนื้อหาอันตรายได้ในขณะที่ลายเซ็นในส่วนปกติยังคงถูกต้อง

Nuclei รองรับโปรโตคอลหลากหลาย เช่น HTTP, TCP, DNS และ Code ซึ่งสามารถรันโค้ดบนระบบปฏิบัติการได้ ทำให้หากมีการใช้เทมเพลตที่ไม่ปลอดภัย อาจทำให้ระบบถูกโจมตีได้ จากรายงานของ Wiz แสดงให้เห็นว่า โปรโตคอล “Code” สามารถใช้เพื่อดึงข้อมูลสำคัญจากระบบเป้าหมายได้หากถูกประยุกต์ให้เป็นโค้ดอันตราย โดยช่องโหว่นี้ส่งผลต่อ Nuclei เวอร์ชันตั้งแต่ 3.0.0 ขึ้นไป และได้รับการแก้ไขในเวอร์ชัน v3.3.2 ซึ่งควรตรวจสอบเทมเพลตก่อนใช้งานเพื่อป้องกันการฝังโค้ดอันตราย รวมถึงควรระมัดระวังการเปิดให้ผู้ใช้แก้ไขหรืออัปโหลดเทมเพลตในระบบที่ใช้ร่วมกัน เพื่อหลีกเลี่ยงความเสี่ยงจากการโจมตีที่อาจนำไปสู่การรันคำสั่งที่ไม่ได้รับอนุญาต การขโมยข้อมูล หรือการควบคุมระบบ

แหล่งข่าว https://securityaffairs.com/172692/security/nuclei-flaw-execute-malicious-code.html