361/66 (IT) ประจำวันพฤหัสบดีที่ 27 กรกฎาคม 2566

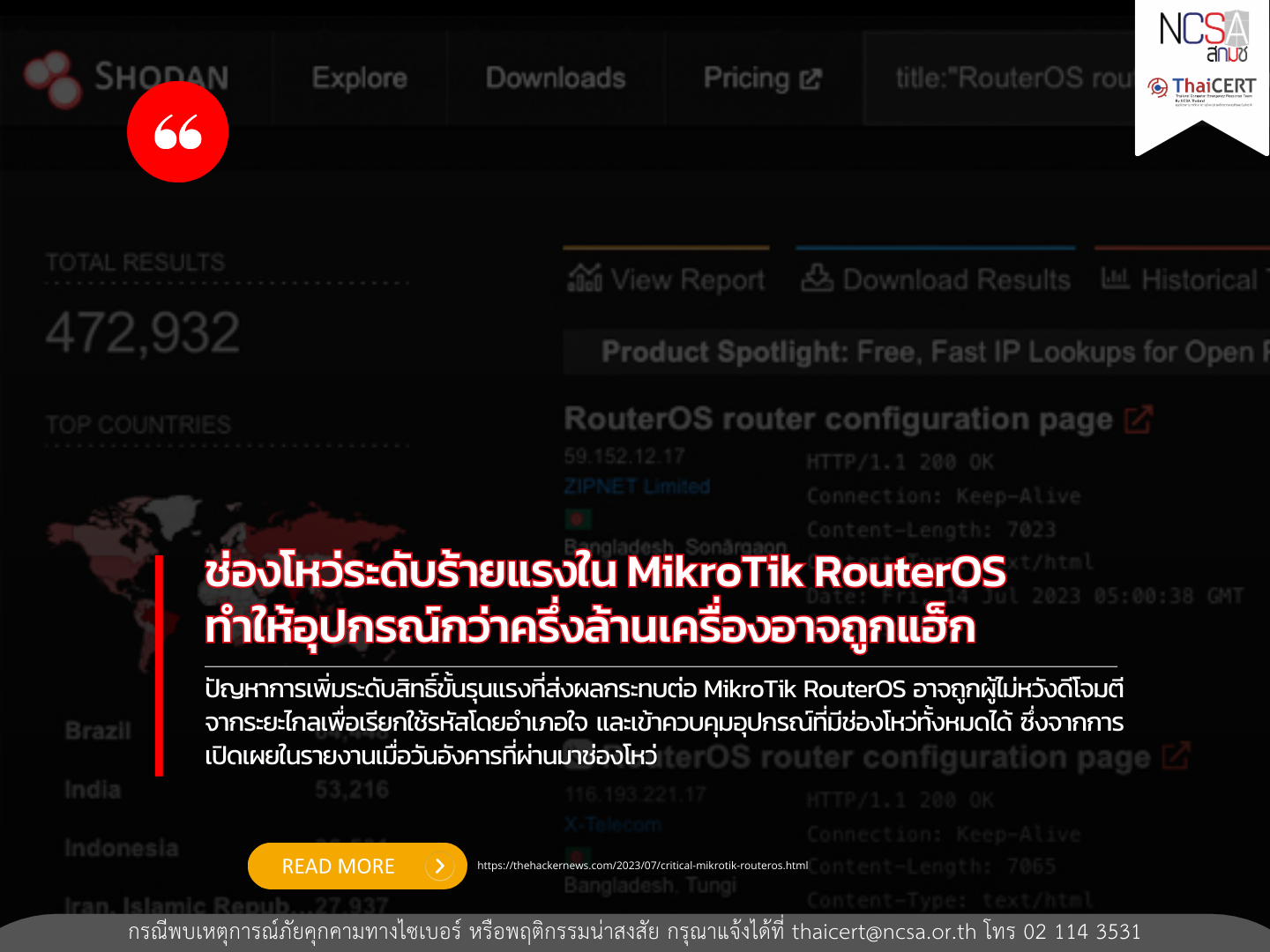

ปัญหาการเพิ่มระดับสิทธิ์ขั้นรุนแรงที่ส่งผลกระทบต่อ MikroTik RouterOS อาจถูกผู้ไม่หวังดีโจมตีจากระยะไกลเพื่อเรียกใช้รหัสโดยอำเภอใจ และเข้าควบคุมอุปกรณ์ที่มีช่องโหว่ทั้งหมดได้ ซึ่งจากการเปิดเผยในรายงานเมื่อวันอังคารที่ผ่านมาช่องโหว่ CVE-2023-30799 (คะแนน CVSS: 9.1) เป็นช่องโหว่ในระบบของ RouterOS ประมาณ 500,000 เครื่องมีความเสี่ยงต่อการถูกโจมตีผ่านเว็บหรืออินเทอร์เฟซ Winbox ตามลำดับ VulnCheck ช่องโหว่ CVE-2023-30799 ได้รับการเปิดเผยครั้งแรกโดย Margin Research ว่าเป็นการเจาะระบบที่เรียกว่า FOISted โดยไม่มีตัวระบุ CVE

ด้วยช่องโหว่ในเราเตอร์ Mikrotik ที่ใช้ประโยชน์เพื่อเชื่อมโยงอุปกรณ์เข้ากับบ็อตเน็ตแบบปฏิเสธการให้บริการ (DDoS) จึงขอแนะนำให้ผู้ใช้งานทำการแก้ไขช่องโหว่ดังกล่าวด้วยการอัปเดตเป็นเวอร์ชันล่าสุด (6.49.8 หรือ 7.x) โดยเร็วที่สุด และมีคำแนะนำในการบรรเทาผลกระทบรวมถึงการลบอินเทอร์เฟซการดูแลระบบ MikroTik ออกจากอินเทอร์เน็ต การปิดที่อยู่ IP ที่ผู้ดูแลระบบสามารถเข้าสู่ระบบได้ การปิดใช้งาน Winbox และอินเทอร์เฟซบนเว็บ และการกำหนดค่า SSH ให้ใช้คีย์สาธารณะ/ส่วนตัวและปิดใช้งานรหัสผ่าน

แหล่งข่าว ( https://thehackernews.com/2023/07/critical-mikrotik-routeros.html )